Los expertos descifraron que disfruta de vanagloriarse en redes sociales de sus hechos delictivos, lo que aportó "evidencia en forma constante y trivial". También descubrieron que la crítica o la competencia lo enfurecen.

3.jpg

Momento en que Vladi mostraba el segundo hackeo a la web de Buquebus en sus redes sociales y se jactaba de ello en su cuenta de Instagram.

"Vladi", también conocido con el alias "requerido1337" y "Baiki1337", administraba varios canales y grupos organizados dedicados al cibercrimen.

Todas sus operaciones las dirigía desde sus dispositivos personales; sus cuentas criminales están enlazadas a su número de teléfono real.

"Vladi" es señalado, según esta investigación, como "extremista", con un "marcado odio por las políticas de izquierda" y la "Agenda 2030". También se ha mostrado violento contra mujeres.

En internet, "Vladi" presumió objetos materiales y dinero tras algunos hechos delictivos.

Según un audio al que accedió El Observador, el joven amenazó con modificar la identidad de una mujer para perjudicarla en trámites personales y servicios públicos.

Hoy preso, en el audio "Vladi" amenazaba a la víctima con que, de concretarse la acción, no iba a "poder acceder a la Sube (la tarjeta inteligente que se utiliza para pagar el transporte público en Argentina)", ni "tener registros médicos" o "atenderse”. También afirmaba que recopilaría su información personal para subirla a Telegram.

Hacia el final del audio intervenía una segunda voz, que reforzaba el tono despectivo del mensaje. Ambos se referían a las víctimas en términos ofensivos y sexualizados.

"Vladi", además, administra varios grupos de Telegram donde se comercializan tarjetas de crédito robadas y bases de datos sensibles, incluyendo información de la DNIC (Dirección Nacional de Identificación Civil de Uruguay) y del RENAPER (Registro Nacional de las Personas de Argentina). Estas actividades no solo lo vinculan a delitos informáticos locales, sino que lo posicionan como parte de una red criminal transnacional, al involucrarse en el tráfico de datos personales de ciudadanos de distintos países.

¿Quién es el otro usuario?

Hay otro usuario que está vinculado con "Vladi", y que también colaboró con los atacantes, según la investigación de Birmingham Cyber Arms.

Su alias es Uruguayo1337. Este joven, que desde hace poco es mayor de edad, borra sus publicaciones y ataques cuando no tienen la suficiente cobertura mediática como en el caso de una filtración a TaTa. Tiene la misma costumbre con sus mensajes y comentarios publicados a los que nadie reacciona o responde.

Según surge del análisis de sus redes, el joven aprovecha cada una de sus publicaciones para criticar ataques de otros grupos de hackers y a la prensa que les "da más importancia" que a los suyos.

Al igual que "Vladi", este uruguayo dirige sus operaciones desde sus dispositivos personales y difunde sus ataques públicamente en redes sociales, principalmente en historias de Instagram.

Y también se supo que está registrado en varios sitios de apuestas desde que era menor de edad.

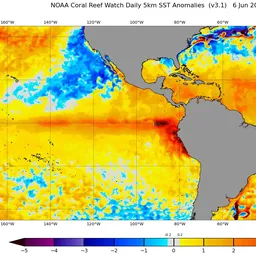

Ambos operan bajo el paraguas de otro uruguayo: se trata de "Santiu", también conocido como "ElBorsa", con quien comparten varios grupos en común.

photo_5183646470094564681_y.jpg

Estas son las tres personas que participaron en los hackeos en Uruguay a Dinacia

Información filtrada

La información original trascendió a partir de publicaciones en las plataformas Breached, PrivNote y Doxbin, espacios frecuentemente utilizados en entornos criminales digitales. Breached Forums es un foro donde se difunden bases de datos filtradas, PrivateNote, un servicio web gratuito que permite enviar mensajes confidenciales que se autodestruyen después de ser leídos, y Doxbin es una plataforma dedicada a la publicación de datos personales con fines de acoso o extorsión.

En este caso, se divulgaron fotografías, cédulas de identidad, números de teléfono, nombres completos, alias utilizados, cuentas en redes sociales y los canales criminales en los que operan los tres participantes identificados.

Esta información fue filtrada luego de que un actor anónimo ofreció a la venta un supuesto acceso remoto a una computadora perteneciente a la Unidad de Cibercrimen de Uruguay. La publicación fue realizada en inglés por un usuario que creó una cuenta nueva para evitar ser rastreado, según supo El Observador.

En la filtración de una de estas plataformas, el actor hace referencia directa a "Vladi" y a estas otras dos personas, utilizando los archivos accedidos como base para exponer sus identidades. Estas son algunas de las frases textuales incluidas en la publicación:

“Estamos cansados de que los lammers (término peyorativo que proviene del mundo del hacking. Se usa para referirse a personas que fingen ser hackers o expertos en ciberseguridad) ataquen a las mujeres jóvenes de nuestra comunidad, así que este dox (publicar información personal de alguien en internet, sin su consentimiento, con fines de acoso o amenaza) les va a hacer pensarlo dos veces antes de meterse con ellas”, y continúa: “También vos, requeridoo1337 / vladi, ¡amenazar a menores de edad es repugnante! Lo sabemos”.

Fuentes de la investigación aseguran que esta publicación de la información forma parte de alguna rivalidad más extensa.

Las fotos que se leen con texto

Al final del mensaje donde esta persona revela información de "Vladi" apareció algo que para muchos puede parecer un bloque de texto larguísimo, sin sentido. Pero ese "texto raro" no está puesto al azar.

Se trata de una cadena codificada en Base64, una técnica que convierte archivos (como imágenes o documentos) en texto plano. ¿Qué significa eso? Que transforma un archivo, que normalmente es binario y necesita un programa especial para abrirse, en una secuencia de letras, números y símbolos que pueden leerse y copiarse como si fuera un texto común.

Ese tipo de texto –el plano– es el que se puede ver, seleccionar y copiar fácilmente. No tiene formato, no es un archivo adjunto, y eso lo hace mucho más fácil de esconder o compartir.

¿Por qué usarlo? Porque si las plataformas eliminan los enlaces o las imágenes originales por violar políticas, esa cadena permite reconstruir la foto desde cero, usando cualquier conversor online. Es una forma de burlar los bloqueos: la imagen ya no precisa estar alojada en un servidor o en un link que se puede borrar. Está "escondida" en el propio texto.

Esta técnica no es común en publicaciones de este tipo. Pero muestra un paso más en la sofisticación de quienes comparten información filtrada: no solo quieren difundir, sino también asegurarse de que lo filtrado no desaparezca, aun cuando alguien intente bajarlo.